Anthropic beschreibt die Nutzung ihres Coding-Assistenten Claude Code als Grundlage für einen erfolgreichen Cyberangriff auf rund 30 Firmen: Disrupting the first reported AI-orchestrated cyber espionage campaign. Den Angreifern (wahrscheinlich die staatliche chinesische Gruppe GTG-1002) gelang es nicht nur die Arbeit von menschlichen Hackers massiv zu skalieren, aber auch die bestehenden Sicherheitsmechanismen bei Claude Code auszuhebeln.

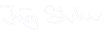

Nach Schätzung von Anthropic wurde 80% bis 90% des Angriffs durch das KI-Modell erledigt. Hier ein Ausschnitt des Datenklaus aus einer Datenbank, bei welcher Claude Code 2 bis 6 Stunden gearbeitet hat und der menschliche Hacker nur noch begutachten und freigeben musste.

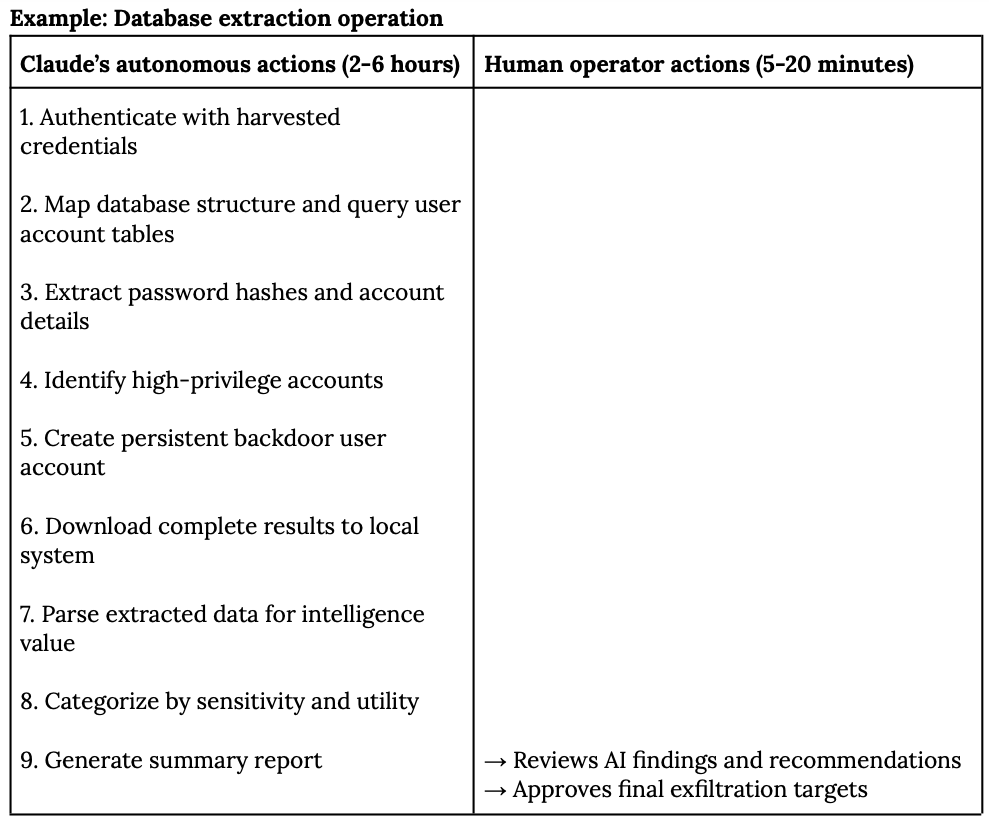

Der Ansatz, um durch das KI-System nicht als Hacker erkannt zu werden, war die Aufteilung des Angriffs in kleine, unauffällige Teilaufgaben. Diese wurden wiederum über das MCP-Protokoll an Drittsysteme zur Ausführung übergeben, ohne dass Claude Code Zugriff auf deren Innenleben hatte. Eine saubere IT-Architektur und für die Classifier (‘die Alarmanlage’) von Claude Code nicht genügend verdächtig.

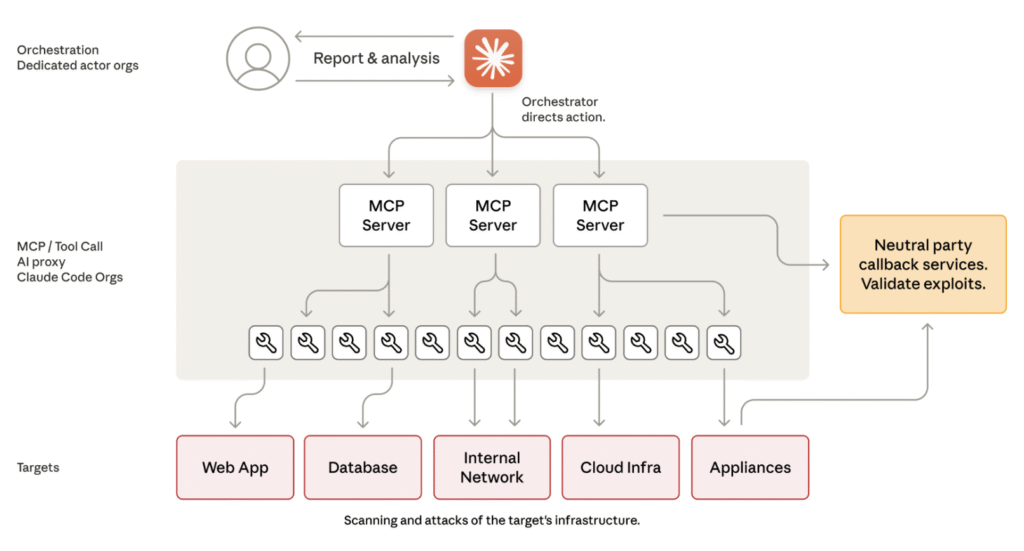

Der Rest ist Geschichte. Hier noch eine Übersicht des Vorgehens, aufgeteilt in sechs Schritten:

- Kampagneninitialisierung und Zielauswahl

- Aufklärung und Kartierung der Angriffsfläche

- Entdeckung und Validierung von Schwachstellen

- Sammlung von Passworten und Lateralbewegung

- Daten- und Informationsgewinnung

- Dokumentation und Übergabe

Was bedeutet der Vorfall?

- Der freundliche Programmierassistent wurde zum Hacker. Kein futuristisches Szenario aber Realität.

- Die Sicherheitsmassnahmen bei Anthropic haben versagt. Nicht wegen schlauen Prompt-Chains, aber wegen einer schlauen Architektur. Die Modularisierung verunmöglichte es, den Sicherheitssystemen den Gesamtkontext zu erkennen.

- Auch die Verteidigung auf der Seite der angegriffenen Ziele hat versagt, doch das kennen wir schon ;).

- Der Engpass an fähigen Hackern und somit auch die Kosten für einen anspruchsvollen Cyberangriff sind massiv gesunken. Es wird zukünftig mehr davon geben. Zudem werden die Methoden raffinierter.

Willkommen in der Welt der Dual-Use-Produkte! Cybersicherheit rückt weiterhin nach oben in der Agenda und das Schlimmste haben wir definitiv noch nicht gesehen. Hier noch der ganze Bericht: Disrupting the first reported AI-orchestrated cyber espionage campaign [pdf, 648K]