GovCERT, das Computer Emergency Response Team der Schweizer Regierung, hat vor drei Tagen einen ausführlichen Bericht zum Cyber-Spionage-Angriff auf die Ruag (aka Ruag-Hack) publiziert. Ziel sei es Wissen zu vermitteln, damit Firmen, die selbst auch ein Ziel darstellen, sich eine Idee machen können, was geschehen ist um sich selbst besser zu schützen.

Der Bericht ist komisch, da es eine Mischung von Lehrbuch und von konkreten Informationen zum Ruag-Hack ist. Komische Mischung, aber sehr spannend! Geschrieben ist der «ATP Case RUAG Technical Report [2.3 MB]» für ein technisches Publikum. Hier ein paar Bemerkungen gepaart mit der Empfehlung das Ding anzuschauen.

Ablauf und Dauer des Angriffs

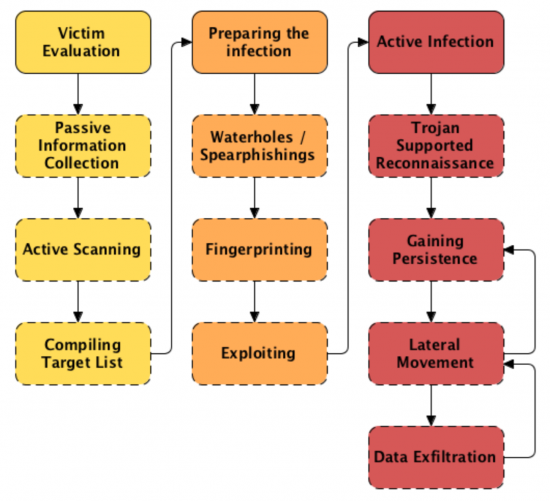

Mit dem Ziel Daten aus dem Ruag-Netzwerk abzuziehen, haben die Angreifer während Monaten gearbeitet. Wegen der zu kurzen Haltedauer der Proxy-Logs ist der Startpunkt in dem Fall nicht nachvollziehbar, liegt aber wahrscheinlich mehr als ein Jahr zurück. Der Bericht lehnt sich für die Dokumentation des Ablaufs an der von Lockheed Martin definierten «Cyber Kill Chain» an.

In einer ersten Phase wird das Zielsystem so passiv wie möglich erkundet und die späteren zu infizierenden Ziele identifiziert. Um möglichst nicht aufzufallen werden dabei einzelne Rechner und Accounts mit chirurgischer Präzision identifiziert. Dazu wird sehr einfache Software genutzt v.a. aber auch Social Engineering beispielsweise per E-Mail (Spear Phishings). Auch in diese Phase gehört die Identifikation von «Waterholes» also Orte, an denen später Köder gelegt werden.

Sind die Angriffsziele definiert, so erfolgt eine erste Welle der Infektion. Wiederum mit einfacher Software so wie JavaScript im Browser, Shell Skripts und kleine, hart codierten Programmen die kurz laufen. Ziel jetzt ist es, viele Details über das Angriffsziel zu sammeln.

Erst in einem dritten Schritt wird die «echte Schadsoftware» gezielt auf einzelnen Rechner installiert. Diese ist dann sehr spezifisch auf die Aufgabe ausgerichtet und kann modular Funktionalität nachladen. In dem vorliegenden Fall kamen (mindestens) 12 unterschiedliche Programme zum Einsatz, je mit unterschiedlichen Aufgaben.

Auffindbarkeit

Die erwähnten Software-Komponenten der dritten Phase sind kaum zu erkennen und da es sich um so viele unterschiedliche handelt, findet man kaum alle. Zudem startet die Software im User Mode, erarbeitet sich zusätzliche Rechte und hängt sich als Thread in bestehende, langlaufende Prozesse (wie explorer.exe) rein. Sie müssen sich nicht mal verstecken in der Prozessliste, denn sie sind gar keine eigenen Prozesse.

Für die Kommunikation wurde intern einen Kaskade von Programmen gebaut, von welchen nur ein kleiner Teil nach Aussen kommuniziert hat (Ziel war es Daten zu klauen). Diese wiederum stellen Verbindungen zu 15 unterschiedlichen, harmlos klingenden Websites (die auch gehackt waren). Unauffällig.

Und im internen Netz kommunizierten die Software-Komponenten über named Pipes oder indem sie das gesamte Netzwerkinterface gelesen haben auf Pakete mit verschlüsselten Codes reagierten. Auch das findet man kaum.

Und jetzt?

Der Angriff auf die Ruag war extrem professionell hätte uns alle erwischt oder so, wie der Bericht zu Beginn sagt: «…public blaming is never appropriate after such attacks».

Der Aufwand, den die Angreifer Fall in Kauf genommen haben war extrem hoch. Wir könne alle nur hoffen, dass wir kein so spannendes Ziel darstellen.

Schlussendlich hat der Bericht mir wiedermal die Augen geöffnet, dass man sich ab und zu mit Informationssicherheit befassen muss. Privat und als Firma. Und ich bin sicher, dass die das Schlimmste noch nicht gesehen haben.

Lesenswert für Techies: «APT Case RUAG Technical Report [2.3MB]«

Lustig ist unter Empfehlungen, man solle von Microsoft Technik kaufen, namentlich «Applocker».

Vielleicht sollte man auch etwas anderes tun. Wie der deutsche Bundestag etwa besser Linux nutzen.

Es ist gratis und nicht so anfällig.